Søgemaskineoptimering – uautoriseret linkcloaking

Er du et muldyr for linkcloakere?

Online markedsføring og søgemaskineoptimering af et website, i den moderne verden, består i sin grundkonstruktion af god onsite programmering, et godt tekstfundament, en god linkstruktur på websitet og ingen duplicate content.

Disse elementer kan webstedets ejer, programmør eller SEO pusher tilpasse uden de store problemer.

Når sitet er søgemaskineoptimeret onsite, så det spiller 100 %, kommer næste fase, nu skal der skaffes links til websitet.

Da de fleste mennesker sjældent bliver over 100 år, har man ikke hele livet til at få link-love til sit website, og derved et naturligt linkflow over mange år.

Da mange hurtigt løber tør for muligheder og ideer til at skaffe relevante links, ses der hurtigt på alternativer for let at hoppe over køen og komme i mål med sin optimering på Google. En strategi kunne være at skaffe sig lidt link fra forskellige websteder, der gider linke til ens website, andre taler på diverse blogs og udveksler (adresser) til værdiløse linkfarme. Hvis de ikke allerede er linkfarme når de deles med gud og hver mand, så bliver de det, når de massedistribueres på alverdens fora, hvor alle mulige higer efter det skjulte linkguld.

Andre finder endnu nemmere vej til det skjulte linkguld. De vælger den nemme løsning, nemlig at købe sig til links fra relaterede websites, bingo så er side 1 placeringen sikret på ”Google”, men er den nu det?

Der findes flere kategorier af linkbuildere, de gode, de mindre gode og de direkte dårlige.

De første kategorier vil jeg ikke bruge tid på i denne post, men de dårlige vil jeg gennemgå, og give nogle ideer til at spotte, hvis du selv pludselig bliver linkleverandør til sider du ikke kender og samtidig ikke ved at du linker til.

Linkcloaking er blevet den store dille i linkbuilding

Problemet med linkcloaking er at alle websites er potentielle muldyr, og kan blive leverandør af links til sider, som man til dagligt ikke ville linke til.

Det drejer sig om links til mere eller mindre frække sider, sider der sælger potensmidler, sider der sælger medicin og mange andre spændende produkter.

Sammen med disse linkklynger er der sammensat forskellige links til websteder, som har købt links til netop deres website og er nu pludselig kommet i familie med websteder til disse underlødige steder. Nogle ville kalde det dårlige naboskaber.

Hvad er så problemet med linkcloaking?

Hvis vi i første omgang ser på muldyret, som i princippet kunne være dit eget website, så er der her på dine forskellige websider et sted imellem 100 og 200 udgående links til disse linkfarme, som du er blevet en del af og nu er i familie med.

Dine enkelte websider har en forudbestemt PageRank, dette er en værdi, der viderebringes til dine udgående links, denne værdi deles ligeligt imellem de udgående links, så selv om der tilføres flere links på siden, så er den ”stemme” eller værdi den enkelte webside har, den samme, der bliver bare flere om at dele den i forholdet til de udgående links.

Det næste problem er at sidens keyword density ændres uden du bliver opmærksom på det. Keyword density ændres på grund af alverdens indsatte tekster, ankertekster og indsatte link.

Prøv at forestille dig en forside med dine egne tekster og links, der pludselig bliver udstyret med 200 ekstra uautoriserede udgående links med tekster omkring potensmidler og de andre irrelevante emner i forhold til dit website.

Konsekvensen heraf vil være et dyk i SERP,( resultaterne på søgemaskinerne på de ord og ordstillinger, du gerne vil være i front med).

Samtidig er dit site i risikozonen for at blive vurderet som en linkfarm fra søgemaskinerne. Dette kan medføre at du bliver pillet helt ud af deres index, og forsvinder helt fra søgemaskineresultaterne.

I fagsprog kaldes det banned, og det er ikke det fedeste i verden.

Hvad er linkcloaking

Cloaking er en gammelkendt teknik, der har været anvendt siden de første søgemaskiner blev introduceret.

Cloaking betyder tildækning, som er at skjule og gemme elementer for brugerne, men ikke for søgemaskinerne.

De simpleste former for tilsløring er, at skrive teksten med samme farve som baggrunden på websitet, skrive med 1 pixel skrift og samtidig give den en skriftfont via CSS, der ikke findes, hvilket betyder, der ikke kommer noget op på skærmen.

I slutningen af halvfemserne var denne teknik på sit højeste, og søgemaskinerne kunne ikke spotte det dengang.

Disse teknikker er fra søgemaskineoptimeringens barndom, de fungerer ikke længere, men er gode til at give et eksempel på hvordan elementer kan skjules på et website, så alle forstår hvad det drejer sig om.

I takt med udviklingen af html, cgi, asp og php, kom der andre metoder til for at skjule elementer på en side.

Der kunne være tale om script cloaking via noscript tags og framecloaking ( rammer som ikke anvendes så meget i dag ). Her kan søgemaskinen ikke se selve siden, men læser rammen, der til gengæld har sit eget noframes tag, et tag som søgemaskinerne ser og indekserer med det indhold, der proppes ind. Dette tags er usynligt for almindelige browsere, så her kan der fyldes ud med alverdens spændende ting.

Værdien er blevet væsentlig mindre i dag i noframe tags end tidligere, hvor det var muligt at placere sites helt i toppen ved hjælp af denne type cloaking alene.

Parallelt med denne udvikling blev der forsket og arbejdet med mere holdbare cloaking løsninger. Her var der tale om host header cloaking, hvor der kan defineres variabler, således at en browser som Firefox, Internet Explorer og de andre browsere ikke viser disse elementer, når brugerne anvender disse browsertyper.

Et simpelt host header cloaking script ser således ud

På en Linuxbox indsættes følgende i htaccess filen.

Options Includes +ExecCGIAddType text/x-server-parsed-html .htmlSå indsættes følgende element omkring den tekst,der skal være usynlig for brugerne i html koden på selve websitet

Koden ser således ud.

<!–# if expr=”\”$HTTP_USER_AGENT\”!= /Mozilla|MSIE|Opera|Lynx|WebTV|NCSA Mosaic/” –>Her indsættes den tekst der skal skjules.

<!–# endif –>

ADVARSEL.: Lad nu være med at teste det af på kørende websites, som du er afhængig af i din dagligdag.

Dette er et yderst simpelt cloaking system, der kan spottes med en falsk Google bot, en lokal crawler, som udgiver sig for at være Google kan spotte den.

Mere avancerede cloakingsystemer

Der kommer så den mere avancerede type cloaking, nemlig IP delivery og partiel cloaking.

Denne cloakingform er meget svær at spotte for menigmand, mange SEO konsulenter og SEO virksomheder kan ikke engang se hvad der foregår, selv om de har været i SEO branchen i mange år.

Mit bud er at kun omkring 1-2 % af alle SEO virksomheder kan spotte de professionelle løsninger udført med IP delivery og partiel cloaking.

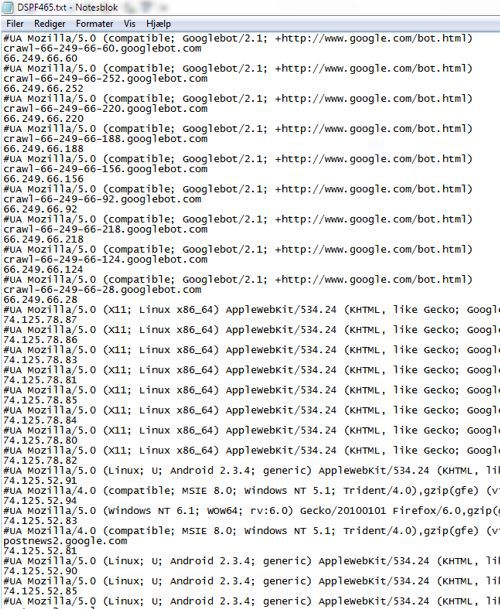

IP delivery er en metode, der dels anvender navnestrengene på de enkelte søgerobotter, f.eks. en Google bot ser således ud:

Mozilla/5.0 (compatible; Googlebot/2.1; +http://www.google.com/bot.html

Hvis en forespørgsel anvender denne term, så vil den gå igennem første filter, der er med stor sandsynlighed tale om en Google bot, men IP delivery metoden tillader ikke adgang til de hellige haller, fordi man har passeret første forhindring, nu testes der på om det også er det rigtige ejer af denne bot. Det gøres ved at tjekke om der er tale om den rigtige IP adresse, og om det er Google der ejer den.

I takt med at Google og andre søgemaskiner indsætter flere nye crawlere, så identificeres disse og indgår så efterfølgende i IP tabellen.

Dette er for cloakingfolket dagligdags rutine at opdatere spider-tabellerne.

I næste hug parses forespørgslen igennem en database med de kendte spider bot (mange tusinde) og ser om dels Navnet og IP adressen stemmer overens.

Ovennævnte bot kunne ligge på IP adresse 66.249.66.240 – som er en IP adresse en af Googles spidere anvender.

Uddrag fra en IP tabel.

Jamen mit site er ikke cloaked!

Det kan det være, du ser det bare ikke. Flere af de store webhoteller har kæmpe problemer med sites, der er linkcloaked for tiden. Spørger man webhotellet, så er det brugernes egen skyld.

Webhoteller, der er inficeret med over 25.000 sider fra deres kunder på samme IP range er nok ikke en tilfældighed, så det virker som om, der er tale om et rootkit og en uautoriseret adgang fra selve serversiden.

Jeg havde ved en tidligere lejlighed fornøjelsen at tale med mere eller mindre hele den tekniske stab og bagefter den tekniske direktør på et af de større webhoteller her i landet, hvor en af vores kunder hostede sit website som var blevet linkcloaked, og hvor de hårdnakket blev ved med at fortælle at det var virksomhedens egen skyld og at det skyldtes manglende opdatering af websitet, men det var det rene vrøvl.

Der var tale om et yderst avanceret system udført med IP delivery, linkcloaking og fjernstyring, hvilket betyder, der ikke var brug for yderligere login på det ramte website, script styres decentralt, og der kan via disse script skiftes tekster og links på det berørte website.

Jeg har igennem årerne set vel nok de fleste IP delivery systemer, der findes, og har gennemgået kodningssekvenserne, der styrer disse processer. Metoden og måden systemet var sat op på, kombineret med den måde de enkelte filer var kædet sammen på, kan ikke udføres uden tilpas adgang til hele websitet.

Hatten af for dem der har programmeret det system vi pillede ud hos kunden, det var godt håndværk rent kodningsmæssigt, og det virkede for deres kunder, men var nær endt med en katastrofe for vores kunde.

I forbindelse med de forskellige samtaler med høj og lav hos udbyderen, så nægtede de pure at det var deres servere der var PIVåbne. Hvad grunden så end er til, at de nægter dette, det må guderne vide, men faktum var at der var oprettet undermapper med en anden bruger end websitets ejer, nemlig root, hvilket indebar at mapperne med det dårlige indhold ikke kunne slettes.

Styringen var endvidere blevet implementeret i selve CMS systemets kerne, således at de enkelte sider kunne anvende forskellige linkfarme uafhængigt.

Vi testede efterfølgende webhotellets IP adresser og de sites der lå på disse IP klynger, ja, der var tale om en epidemi, hvor det ene site efter det andet var inficeret med dette skrammel og linkede til hinanden på kryds og tværs.

Der var tale om tusindvis af linkcloakede websider.

Enden på denne historie var at udbyderen nægtede, at der var noget galt med deres servere, hvilket betød at vi flyttede det til en anden udbyder -Det samme site har kørt upåklageligt lige siden.

Hvordan kan jeg spotte linkcloaking?

Man kan teste f.eks. Googles Cachede version af den enkelte side. Man bør indimellem site:www.mitsite.dk på Google, og gennemgå de tekster, der fremgår i resultatlisten Hvis der på nogle af siderne pludselig står noget med potensmidler og lignende. ja, så er sitet overtaget af en anden, som bruger dig som muldyr i sin linkbuildingstrategi.

Det er ligeledes vigtigt at tjekke sine mapper via ftp eller med terminaladgang til webserveren. Hvis der er oprettet ukendte mapper eller filer du ikke selv har installeret, så begynder alarmklokkerne at ringe. Tjek datoer på mapper og filer. Hvis du ikke selv har ændret filer f.eks. den sidste måned – og index og lignende filer er ændret i går, så kan det tyde på der er noget galt.

Du skal være opmærksom på filerne tit er placeret i enten image mappen, i template mappen i en af filerne her, som så henter koderne fra andre mapper, som er gemt i undermapper på dit website. Hvis du finder styringsfilen, så kan du bare følge den sti der er angivet i denne fil.

Indimellem tjek dine mapper på sit website, se på datoer på filer og hvornår de er uploadet til webserveren, så kan skader i forbindelse med hacking mindskes.

Man kan desværre aldrig gardere sig 100 % – det skyldes at alt software kan have sikkerhedshuller, hvis dygtige programmører finder disse og anvender dem, så er alle servere sårbare, se selv FBI som har haft uautoriseret besøg på deres website.

I forbindelse med den sidste opgave med at rense en kundes webhotel i forrige uge ( Cloaking typen, der var anvendt, var dog knap så avanceret som den tidligere.), men jeg fandt efterfølgende over 25.000 sider der var inficeret med linkcloaking på samme webhotel, så vi anbefalede vores kunde at skifte webhotel.

Til illustration er der klippet et stykke ud, som viser hvordan linkcloaking ser ud fra en søgemaskines side på et tilfældigt website.

Der er ikke tale om et site vi har arbejdet med eller har kendskab til, men det er taget tilfældigt ud fra en linkklynge på et inficeret webhotel.